Weil nicht jedes Unternehmen alle Domino-Server unter Linux betreiben, zeige ich im zweiten Teil dieser Folge, die man das Server-Zertifikat auf einem Domino-Server unter Windows installieren kann.

Ich gehe heute etwas zügiger durch - für Erklärungen gerne noch einmal den ersten Teil ansehen.

Vorbereitungen

In diesem Fall ist der Domino-Server unter C:\Program Files\IBM\Domino installiert, das Datenverzeichnis liegt unter D:\Domino-004-Daten. Die Datei mit dem privaten Schlüssel und allen drei Zertifikaten heißt domino-004-key-cert-chain-bundle.pem und liegt im Datenverzeichnis.

Bei den Domino-Versionen 11 und 10 liegt es schon im Programmverzeichnis, für Domino 9 muss man das KYRTool herunterladen und dort ablegen.

Eingabeaufforderung öffnen und ins Datenverzeichnis des Domino-Servers wechseln:

cd /d D:\Domino-004-DatenMit dem KYRTool einmal die kombinierte Schlüssel-Zertifikate-Datei prüfen:

D:\Domino-004-Daten>"C:\Program Files\IBM\Domino\kyrtool.exe" verify domino-004-key-cert-chain-bundle.pem

KyrTool v1.2.0

Successfully read 4096 bit RSA private key

INFO: Successfully read 3 certificates

INFO: Private key matches leaf certificate

INFO: IssuerName of cert 0 matches the SubjectName of cert 1

INFO: IssuerName of cert 1 matches the SubjectName of cert 2

INFO: Final certificate in chain is self-signedEine neue Keyring-Datei erstellen:

"C:\Program Files\IBM\Domino\kyrtool.exe" create -k domino-004.kyr -p **********

Keyfile domino-004.kyr created successfullyNatürlich auch unter Windows ein vernünftiges Passwort benutzen und es sicher für die nächsten Jahre ablegen.

Den privaten Schlüssel des Servers zusammen mit der kompletten Zertifikatskette importieren:

"C:\Program Files\IBM\Domino\kyrtool.exe" import all -i domino-004-key-cert-chain-bundle.pem -k domino-004.kyr

Using keyring path 'domino-004.kyr'

Successfully read 4096 bit RSA private key

SECIssUpdateKeyringPrivateKey succeeded

SECIssUpdateKeyringLeafCert succeededZur Kontrolle den privaten Schlüssel aus dem Keyring ausgeben…

"C:\Program Files\IBM\Domino\kyrtool.exe" show keys -k domino-004.kyr

Using keyring path 'domino-004.kyr'

Key length: 4096 bits

Key type: RSA

-----BEGIN PUBLIC KEY-----

[…]

-----END PUBLIC KEY-----

Key length: 4096 bits

Key type: RSA

-----BEGIN RSA PRIVATE KEY-----

[…]

-----END RSA PRIVATE KEY-----… und die Zertifikate:

"C:\Program Files\IBM\Domino\kyrtool.exe" show certs -k domino-004.kyr

Using keyring path 'domino-004.kyr'

Certificate #0

Subject: EMAIL=tbahn@assono.de/CN=domino-004.assono.local/O=assono GmbH/L=Schnwentinental/ST=Schleswig-Holstein/C=DE

Issuer: EMAIL=tbahn@assono.de/CN=servers.assono/O=assono GmbH/ST=Schleswig-Holstein/C=DE

Not Before: 07.07.2020 13:03:57

Not After: 07.07.2022 13:03:57

Public Key Alg: rsaEncryption

Fingerprint: NyWDJJXAh2fvWt0GcSONN/pGaYc/pAyRNNrTXOuAV4M=

Key length: 4096 bits

Signature Alg: sha256WithRSAEncryption

-----BEGIN CERTIFICATE-----

[…]

-----END CERTIFICATE-----

Certificate #1

Subject: EMAIL=tbahn@assono.de/CN=servers.assono/O=assono GmbH/ST=Schleswig-Holstein/C=DE

Issuer: EMAIL=tbahn@assono.de/CN=assono/O=assono GmbH/L=Schnwentinental/ST=Schleswig-Holstein/C=DE

Not Before: 07.07.2020 11:40:26

Not After: 05.07.2030 11:40:26

Public Key Alg: rsaEncryption

Fingerprint: o7VvFLArzvmgwdqPHVEDtof/w1wMT4PI2SxeY3L7wsg=

Key length: 4096 bits

Signature Alg: sha256WithRSAEncryption

-----BEGIN CERTIFICATE-----

[…]

-----END CERTIFICATE-----

Certificate #2

Subject: EMAIL=tbahn@assono.de/CN=assono/O=assono GmbH/L=Schnwentinental/ST=Schleswig-Holstein/C=DE

Issuer: EMAIL=tbahn@assono.de/CN=assono/O=assono GmbH/L=Schnwentinental/ST=Schleswig-Holstein/C=DE

Not Before: 07.07.2020 11:35:49

Not After: 02.07.2040 11:35:49

Public Key Alg: rsaEncryption

Fingerprint: /sdplSM5mrtb3BmC4p6MfW9RMvOeecMsDJhEY4h+NYU=

Key length: 4096 bits

Signature Alg: sha256WithRSAEncryption

-----BEGIN CERTIFICATE-----

[…]

-----END CERTIFICATE-----Weil in der Datei auch der private Schlüssel des Servers drin ist, sie zur Sicherheit wieder löschen:

del domino-004-key-cert-chain-bundle.pemEs sollte jetzt den Keyring (*.kyr) und die Stash-Datei mit dem verschlüsselten Passwort (*.sth) geben:

dir domino-004.*

[…]

07.07.2020 13:14 38.636 domino-004.kyr

07.07.2020 13:14 129 domino-004.sth

[…]Domino-Web-Server konfigurieren

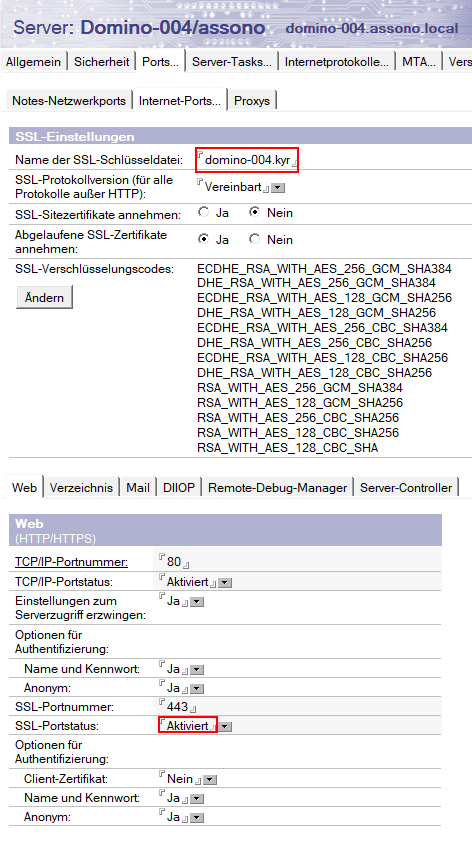

Diesmal sind auf dem Domino-Server im Server-Dokument, Reiter Allgemein, Abschnitt Allgemein im Feld "Internet-Konfigurationen aus Server-\Internet-Site-Dokumenten laden:" diese "deaktiviert". Deshalb können wir beide Fliegen - Schlüsseldatei einstellen und SSL-Portstatus aktivieren - auf einmal erledigen:

Mindestens den HTTP-Task durchstarten.

Zum Test kann man eine Seite des Webservers (z. B. https:// fqdn.des.servers/homepage.nsf) schon einmal im Browser seiner Wahl öffnen, aber natürlich kennt der Browser die neue Root-CA (immer) noch nicht und daher ist das Server-Zertifikat für ihn noch nicht vertrauenswürdig.

Darum soll es dann in der nächsten Folge gehen: Wie sage ich's dem Browser bzw. Betriebssystem, dass es meinen Zertifikaten vertrauen darf?