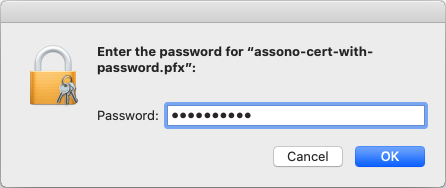

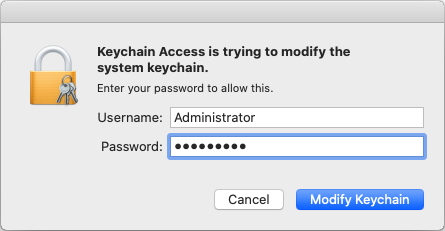

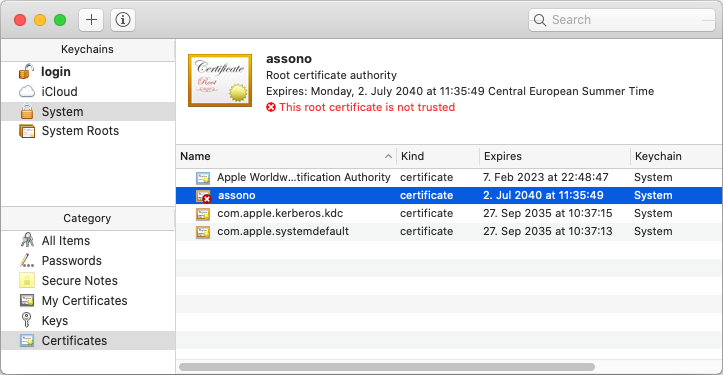

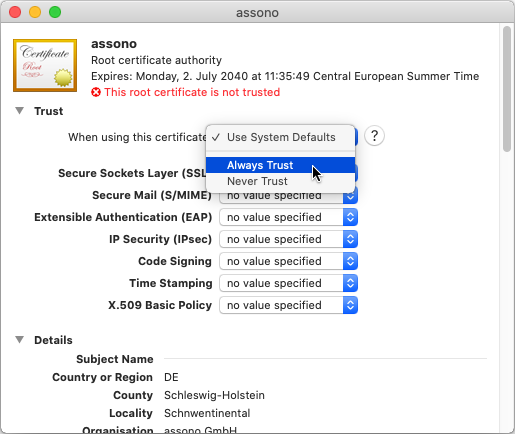

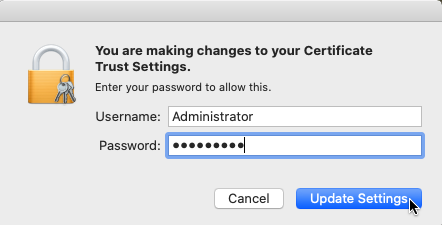

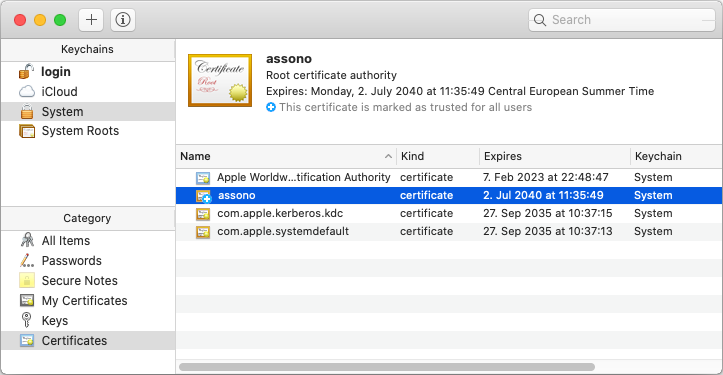

Momentan kennen die Browser unsere neuen, selbst erstellen Zertifikate (Root-CA, Intermediate-CA und Server-Zertifikat) noch nicht und vertrauen ihnen also auch nicht. Deshalb muss man das neue CA-Root-Zertifikat an die für den jeweiligen Browser richtigen Stelle importieren. Die anderen Zertifikate werden dann anhand des Wurzelzertifikats geprüft.

Beim ersten Teil dieser Folge haben wir das Zertifikat in Windows importiert und es so mittelbar Internet Explorer, Edge und Chrome zur Verfügung gestellt, im zweiten Teil haben wir Mozilla Firefox versorgt. Heute geht es um macOS und Safari auf dem Mac.

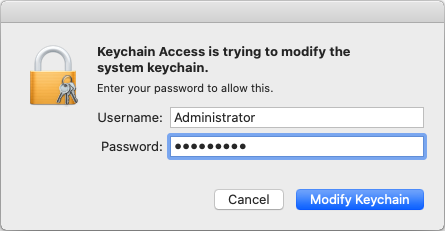

Die Datei assono-cert-with-password.pfx auf den macOS-Rechner kopieren.

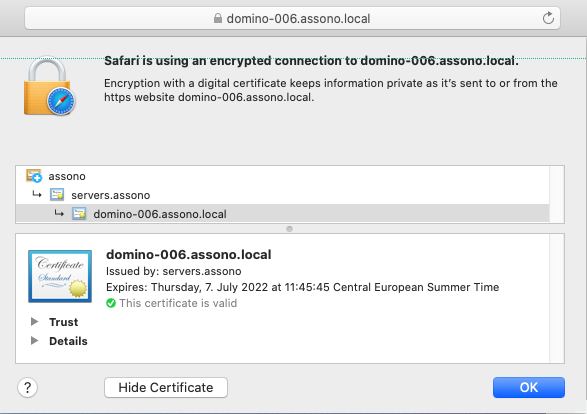

Jetzt haben wir schon ein tolles Ziel erreicht: Wir haben eine eigene, mehrstufige CA-Infrastruktur aufgebaut, das Zertifikat für einen Web-Server erstellt, einen Domino-Web-Server so konfiguriert, dass er es nutzt, und die Root-CA in die im geschäftlichen Umfeld wichtigsten Betriebssysteme und Browser importiert, sodass diese unseren Zertifikaten vertrauen.

Wie geht es weiter? In der nächsten Folge widmen wir uns dem Java-Keystore. Wenn man Java-Programme schreibt, die zum Beispiel REST APIs oder Web Services TLS-geschützt aufrufen wollen und der Server mit einem unserer Zertifikate ausgestattet ist, dann sollte die JVM auch unseren Zertifikaten vertrauen.

Dieses Szenario war übrigens für mich der Auslöser, mich noch einmal systematisch und ausführlich mit dem Thema zu befassen: Ich wollte aus einer HCL Domino Volt-App per REST API-Aufruf an Daten in einer Datenbank auf einem anderen Domino-Server kommen, die per Domino Access Services (DAS) erreichbar sind. Und die Domino Volt-Runtime läuft unter Java...